Además de Kali Linux, existen muchas otras distribuciones de pruebas de penetración. Entonces, ¿por qué los hackers éticos prefieren Kali a otros sistemas operativos?

El hacking se ha vuelto popular debido a la rápida transmisión de información en línea. El hacking ético ayuda a identificar vulnerabilidades en un sistema y aumenta la seguridad al repararlas. También protege los sistemas contra hackers que podrían robar información valiosa.

Si estás interesado en el hacking ético o quieres aprender cómo se hace, definitivamente debes haber oído hablar de Kali Linux. Este sistema operativo tiene varias funciones y herramientas, pero siempre hay una discusión sobre por qué los hackers usan Kali Linux para el trabajo relacionado con la ciberseguridad.

Entonces, en esta publicación, explicaremos por qué los hackers éticos prefieren Kali Linux para sus necesidades de ciberseguridad y pruebas de penetración (pentesting).

¿Qué es Kali Linux y por qué lo usan los hackers?

Kali Linux es una distribución de seguridad basada en Debian inicialmente diseñada para pruebas de penetración y análisis de red. Los desarrolladores de Kali Linux fueron Devon Kearns y Mati Aharoni en 2013. Este sistema operativo es totalmente gratuito y puedes usarlo en una laptop, computadora de escritorio y en un teléfono inteligente.

Kali Linux admite más de 500 aplicaciones relacionadas con pruebas de penetración y ciberseguridad. Es un sistema operativo de código abierto, por lo que su código está disponible gratuitamente en línea, lo que significa que puedes echarle un vistazo y modificarlo según tus necesidades. También es compatible con varios idiomas e incluye muchas funciones de personalización. La última versión de Kali Linux tiene algunas de las características más excelentes para simplificar fácilmente las tareas avanzadas.

Kali Linux tiene muchas aplicaciones centradas en la seguridad que simplifican el hacking ético. Es un sistema operativo Linux conveniente y altamente seguro que también protege tu privacidad. Aquí hay algunas razones importantes que hacen que Kali Linux sea tan popular entre los hackers.

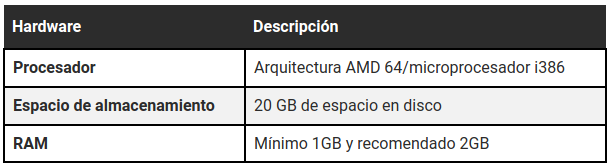

1. Requiere recursos mínimos del sistema

Sin duda, Kali Linux requiere componentes de gama baja para funcionar perfectamente. Instalar Kali Linux en un sistema es muy sencillo ya que solo requiere:

Por lo tanto, muchos hackers recomiendan Kali Linux, ya que funciona en dispositivos de gama baja y es portátil y fácil de usar. También puedes usarlo a través de una unidad de CD-DVD o una memoria USB. Si deseas probar Kali Linux en VirtualBox, no te preocupes porque Kali Linux también funciona sin problemas en máquinas virtuales.

2. Kali Linux es bueno para novatos

Kali Linux tiene algunas de las características más geniales y opciones altamente personalizables, lo que lo hace adecuado para un novato en el hacking ético. Entonces, si estás un poco familiarizado con Ubuntu, definitivamente puedes comenzar tu viaje de hacking en Kali Linux.

En caso de que no sepas cómo ejecutar comandos en Linux, será difícil para ti usarlos. Sin embargo, como entusiasta de la seguridad cibernética, es importante tener un conocimiento profundo de la línea de comandos de Linux, pero necesitas tener información básica al respecto para trabajar en Kali Linux. Kali Linux tiene una interfaz de usuario simple y herramientas fáciles de usar que te ayudan a comprender los conceptos básicos de hacking.

En caso de que no tengas conocimiento sobre comandos, puedes conocer todos los comandos de Kali Linux aquí.

3. Kali Linux es legal

Kali Linux es un sistema operativo legal que se utiliza para el trabajo profesional, incluida la práctica de pruebas de penetración y hacking. Es completamente legal usar Kali Linux en el hacking de sombrero blanco. Sin embargo, si lo estás utilizando con fines ilícitos, es ilegal porque existe una enorme diferencia entre el hacking de sombrero blanco y el hacking de sombrero negro.

Kali Linux está disponible bajo la Licencia Pública GNU, lo que significa que cualquiera puede usarlo en sus dispositivos de forma gratuita. Además, este sistema operativo también es seguro de usar siempre que no se involucre en ninguna actividad sospechosa.

4. Kali Linux tiene cientos de herramientas de pruebas de penetración

Como mencionamos anteriormente, Kali Linux admite cientos de herramientas únicas relacionadas con el hacking. Es por eso que es una opción popular entre los hackers. Aquí hay una lista de las cinco herramientas más populares que puedes usar en Kali Linux para realizar pruebas de penetración:

1. Nmap

Nmap es un escáner de red utilizado para analizar redes para extraer información. Es una herramienta de código abierto que envía paquetes a un host para analizar su respuesta y genera los detalles requeridos. También puedes usarlo para la detección del sistema operativo, el descubrimiento de hosts y el escaneo de puertos abiertos .

2. Burp Suite

Burp Suite funciona como un proxy, lo que significa que todas las solicitudes de un navegador web pasan a través de él. Esta transmisión de solicitudes permite a los usuarios realizar cualquier cambio de acuerdo con sus necesidades. Burp Suite es adecuado para probar vulnerabilidades relacionadas con el sistema o la web. Esta herramienta tiene ediciones gratuitas y de pago. Obviamente, puedes obtener más funciones en la versión de pago que en la edición comunitaria (gratuita).

3. Aircrack-ng

Aircrack es una herramienta de craqueo, análisis y captura de hash WPA/WPA2. Es una herramienta fantástica que puedes usar para hackear Wi-Fi. Aircrack-ng puede capturar paquetes y leer hashes también. Además, puede descifrar hashes a través de múltiples sistemas de ataque. Esta herramienta puede enfocarse fácilmente en identificar áreas esenciales de seguridad Wi-Fi.

4. Metasploit

Metasploit es uno de los frameworks de prueba de penetración más utilizados. Generalmente, funciona en una red local, pero también puedes usarlo en el servidor host a través del reenvío de puertos. Metasploit es una herramienta basada en texto, pero puedes descargar su paquete GUI, es decir, Armitage. Armitage convierte Metasploit en una herramienta más fácil de usar y conveniente.

5. Netcat

Netcat se utiliza para la depuración de redes y pruebas de demonios. Es la mejor herramienta de red debido a sus opciones y su enorme lista de funciones.

Puedes usar esta herramienta para diferentes tareas, incluida la redirección de puertos, el listado y el escaneo. Netcat también se usa para operar conexiones remotas, sockets de dominio UNIX, etc.

Kali Linux: ¿Paraíso para los hackers?

En este artículo, hemos explicado por qué los hackers prefieren Kali Linux a otros sistemas operativos. Hemos incluido todos los aspectos relacionados con la supremacía de Kali Linux en el mundo del hacking. La información anterior se basa en las características y opiniones de los usuarios de Kali Linux para el hacking ético.

Si también quieres usar Kali Linux y empezar a hackear, te recomendamos que solo seas un hacker de sombrero blanco. De esta manera, puedes obtener múltiples oportunidades en la industria de la seguridad de la red y ayudar a las organizaciones a proteger sus sistemas de los ataques de ciberseguridad.

Los 5 mejores sitios online para aprender hacking con Kali Linux